一言不合就被直播,安防监控网络安全亟待解决

【CPS中安网 cps.com.cn】12月27日上午,国家互联网信息办公室发布《国家网络空间安全战略》。《战略》指出,网络渗透危害政治安全。大规模网络监控、网络窃密等活动严重危害国家政治安全和用户信息安全。

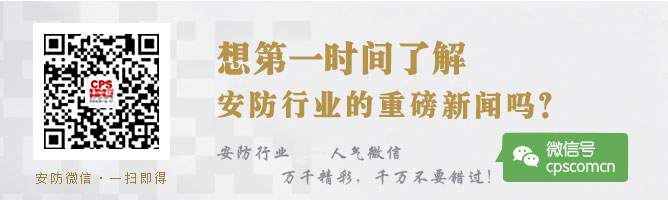

视频监控网络安全的问题再次被提及并引起重视。自安防行业进入联网时代以来,摄像头被攻击,导致监控遭直播的事件屡屡发生。如2014年,深圳19个视频监控遭全球直播;2015年,“3•15”晚会上揭露了智能摄像头存在的泄露隐私等安全隐患;2016年12月, 全球被“破解”的摄像头在Insecam网站上直播, Insecam显示中国有164个摄像头被直播监控画面。

小编在27日登陆网站查看时,显示有166个摄像头被直播监控画面...

就问你怕不怕!

根据NTI绿盟威胁情报中心提供的数据显示,中国境内存在安全问题的视频监控系统,主要分布在台湾(16.1%)和广东(15.8%),其次是江苏(7.9%)、福建(6.0%)、浙江(5.7%)等省份。

而无论是家庭安保设备还是商用领域监控系统,所有暴露在互联网环境下的设备都会面临黑客攻击的风险。黑客利用病毒破解设备的用户名和密码,植入脚本文件,将设备挟持为病毒源,扫描攻击其它网络设备。

视频监控系统主要存在的漏洞

1.弱口令

大量网络视频监控设备的登录密码使用默认密码,这些默认密码大部分是简单的弱口令,甚至一些设备就没有设置缺省密码,登录不需要任何的验证, 就可直接看到监控视频。比如,用户名 admin,密码为空(设个1234567890也比这个强)。

另外,大量设备生产商使用通用固件,导致这些初始密码在不同品牌或者同品牌不同类型设备 上是共用的,互联网上很容易查到这些设备的初始密码(据说网上有一张易用密码表…)。

2. 系统后门

有一些设备存在后门,可以直接获取系统的shell 权限,执行 shell 命令,新世界朝你打开。

就在11月,12月,有国内外知名厂商都相继被爆出了摄像头存在后门的问题,引行业惶恐。而是否真的存在“后门”,以及厂商会不会设置“后门”成为用户最关心的问题。

3. 远程代码可执行漏洞

一些厂家都使用了同一个监控厂商的产品进行贴牌生产,这些厂家出于节约成本的考虑,未做任何安全加固,导致不同品牌的设备使用默认的密码,或者包含相同的漏洞,这就导致一旦漏洞被爆出,其影响范围甚广。这些设备的 HTTP 头部 Server 带均有“Cross Web Server ”特征。利用该漏洞,可获大量含有此漏洞设备的 shell 权限。

用户的应对措施

而之所以监控设备会爆出安全漏洞,除了与厂商节约成本、技术受限等原因外,与用户的使用情况也有关系。用户普遍缺乏安全意识,有些设置很简单的密码,如1234,admin等,有些甚至使用空密码或者系统默认密码,这样就给黑客提供了很大的便利,使他们很轻松就能获得这些系统控制权限,并进一步利用其为之谋利。

尽量避免将网络视频监控设备部署在互联网上,可以部署在私网内,或者通过 VPN连接访问;

用户要使用强密码,密码要使用数字、特殊符号和大小写字母组合;

向云端传输数据的时候,使用安全的网络连接,不要在手机等控制设备上存储账号密码等敏感数据,以免手机被恶意入侵后导致风险;

及时更新最新补丁及固件。

感到欣慰的是,不少厂商已经将监控系统网络安全纳入重要甚至是头等技术问题。接下来,我们将邀请知名的安防厂商谈谈他们对网络安全的看法,以及他们在提升视频监控网络安全上做了哪些努力。

相关阅读

征稿:

为了更好的发挥CPS中安网资讯平台价值,促进诸位自身发展以及业务拓展,更好地为企业及个人提供服务,中安网诚征各类稿件,欢迎有实力安防企业、机构、研究员、行业分析师。投稿邮箱: tougao@cps.com.cn(查看征稿详细)